Con cada nueva actualización, WordPress nos demuestra que no solo se enfoca en la estética o en mejorar la experiencia de edición visual, sino también en reforzar la base técnica que sostiene nuestros sitios web. En su versión 6.8, una de las mejoras más importantes es la implementación de bcrypt como sistema de hash para contraseñas.

Entonces, ¿por qué es relevante que WordPress 6.8 utilice bcrypt? Porque representa un cambio profundo en la forma en que se gestionan las credenciales de acceso dentro de la plataforma. Hasta ahora, WordPress utilizaba algoritmos menos robustos como MD5 o variantes de PHPass para almacenar las contraseñas de los usuarios. Con bcrypt, damos un salto hacia una protección mucho más fuerte y moderna, acorde con los estándares actuales en ciberseguridad.

En esta guía vamos a entender qué es bcrypt, para qué sirve y por qué es una gran noticia que WordPress lo haya adoptado. Lo haremos paso a paso, de forma clara y sin tecnicismos innecesarios, para que todos podamos comprender de qué se trata y cómo este cambio contribuye a que nuestros sitios estén más protegidos frente a accesos no autorizados o ataques de fuerza bruta.

Porque la seguridad web no es solo responsabilidad de quienes crean el software, sino también de quienes lo usamos, actualizamos y gestionamos cada día. Y entender cómo funciona bcrypt es una de esas pequeñas acciones que hacen una gran diferencia.

Tabla de contenidos

¿Qué es bcrypt?

Cuando hablamos de proteger las contraseñas de acceso a nuestros sitios web, en especial en plataformas como WordPress, uno de los nombres que más escuchamos y con justa razón es bcrypt. Pero, ¿qué es con exactitud y por qué es tan importante?

bcrypt es un algoritmo de hashing de contraseñas diseñado para protegerlas frente a ataques maliciosos. A diferencia de otros métodos más antiguos como MD5 o SHA1, que son muy rápidos (y por lo tanto vulnerables a ataques de fuerza bruta), bcrypt está pensado para ser de forma intencional, lento y seguro. Este comportamiento hace que descifrar contraseñas sea un proceso mucho más costoso para un atacante.

A diferencia del simple almacenamiento en texto plano que, por desgracia, aún vemos en algunos sitios, bcrypt transforma la contraseña original en una cadena irreconocible e irreversible. Esto significa que aunque alguien obtenga acceso a la base de datos, no podrá leer las contraseñas reales ni revertir de forma sencilla el proceso.

Uno de los aspectos que hace que bcrypt sea tan seguro es que incorpora un salt, es decir, una cadena aleatoria que se añade a la contraseña antes de aplicar el hash. Esto asegura que incluso si dos usuarios tienen la misma contraseña, sus hashes serán diferentes. Además, incluye un factor de trabajo o coste configurable, lo que permite que el algoritmo sea más lento a propósito conforme avanza el poder de cómputo de los atacantes, ayudándonos a mantenernos un paso adelante.

¿Cómo funciona bcrypt?

Ahora que ya sabemos qué es bcrypt y por qué es una mejora importante en la seguridad de nuestras contraseñas, toca ver cómo funciona este algoritmo. Entenderlo no requiere conocimientos avanzados de criptografía, pero sí es útil conocer las fases por las que pasa para que podamos apreciar lo que ocurre tras bambalinas cada vez que alguien inicia sesión en nuestro sitio.

bcrypt está diseñado en específico para proteger contraseñas. A diferencia de otros algoritmos de hash que fueron creados con otros propósitos más generales (como SHA-1 o SHA-256), bcrypt fue creado con una única meta, hacer muy difícil descifrar una contraseña, incluso si un atacante tiene acceso al hash. Para comprenderlo mejor dividámoslo en algunos aspectos básicos.

Generación del Salt

El primer paso en el proceso de bcrypt es la generación de un salt, que no es más que una cadena aleatoria que se combina con la contraseña antes de aplicarse el hash. Este salt es único para cada contraseña, y su función principal es evitar que dos contraseñas iguales generen el mismo hash.

Esto significa que si dos usuarios tienen la misma contraseña (miclave123), cada uno tendrá un hash por completo distinto porque el salt será diferente. Esto evita ataques con bases de datos prearmadas, como los de diccionario o tablas arcoíris, que buscan adivinar contraseñas.

Además, bcrypt almacena el salt dentro del propio hash final, así que no es necesario guardarlo por separado.

Aplicación del algoritmo Blowfish

bcrypt utiliza de forma interna una versión modificada del algoritmo de cifrado Blowfish. Lo interesante es que no se limita a aplicar el hash una vez, sino que lo hace múltiples veces en bucle, lo cual lo vuelve muchísimo más lento para los atacantes que intentan adivinar contraseñas usando fuerza bruta.

Esta lentitud no es una desventaja, al contrario, es una medida de protección. Cuanto más tiempo le tome a un atacante procesar un intento, menos intentos podrá hacer por segundo.

Cost Factor o Work Factor

Una de las claves de bcrypt es que incluye un parámetro llamado cost factor, también conocido como número de rondas. Este valor determina cuántas veces se repetirá el proceso de hashing interno. Por ejemplo, si está configurado un cost factor de 10, bcrypt realizará el proceso 2¹⁰ veces (es decir, 1024 rondas).

Esto se traduce en que es posible ajustar la complejidad del algoritmo dependiendo de la capacidad de los servidores. Si en el futuro los equipos se vuelven más potentes, incrementar el cost factor para mantener la seguridad sin cambiar el algoritmo será una realidad.

Esto también significa que, aunque un atacante tenga acceso al hash, cada intento que haga le va a costar más tiempo y recursos, reduciendo en gran medida su capacidad de éxito.

Hash final y comparación

Una vez que bcrypt termina de procesar la contraseña junto con el salt y las rondas especificadas, genera un hash final que se almacena en la base de datos. Este hash no puede revertirse (no es descifrable), y en él se incluye:

- El identificador del algoritmo ($2y$, por ejemplo).

- El cost factor utilizado.

- El salt generado.

- El hash resultante.

Cuando un usuario intenta iniciar sesión, bcrypt repite el proceso con la contraseña ingresada, utilizando el mismo salt y cost factor del hash original. Si el resultado coincide, significa que la contraseña es correcta.

¿En qué afecta a la nueva actualización de WordPress 6.8?

La versión 6.8 de WordPress ha traído una serie de novedades importantes, muchas de ellas enfocadas en mejorar la experiencia de edición, el rendimiento y la personalización. Pero hay una mejora que no se ve a simple vista y que, sin embargo, tiene un enorme impacto en la seguridad de nuestros sitios, la implementación de bcrypt como sistema de hash para contraseñas.

Hasta ahora, WordPress utilizaba un sistema de encriptación basado en PHPass, una librería que llevaba años siendo confiable, pero que ya no cumplía con los estándares de seguridad actuales. Con el crecimiento de la capacidad de cómputo, y el aumento de ataques de fuerza bruta y filtraciones de bases de datos, era necesario actualizar el núcleo del CMS con un sistema más robusto. Y ahí es donde entra bcrypt.

Pero, ¿en qué nos afecta esto como usuarios o administradores de un sitio en WordPress?

Seguridad reforzada por defecto

Con la llegada de WordPress 6.8, cualquier contraseña que se registre a partir de esta versión (ya sea de un nuevo usuario o una contraseña actualizada) será encriptada usando bcrypt. Esto significa que la forma en que se almacenan las contraseñas en la base de datos será mucho más segura frente a ataques por diccionario o fuerza bruta.

¿Qué pasa con las contraseñas anteriores?

No es necesario que los usuarios actuales cambien su contraseña al instante. WordPress mantiene compatibilidad con los hashes antiguos, pero en cuanto un usuario actualiza o restablece su contraseña, el sistema generará el nuevo hash con bcrypt de forma automática.

Esto permite una transición progresiva sin romper nada, pero reforzando la seguridad con cada cambio de contraseña.

Impacto en el rendimiento y la gestión técnica

A pesar de que bcrypt está diseñado para ser más lento que otros algoritmos, su impacto en el rendimiento es mínimo cuando se trata de procesos como iniciar sesión o registrar un nuevo usuario. De igual forma, el sistema se adapta bien al funcionamiento de WordPress, así que no hace falta configurar nada extra ni instalar más plugins para usar esta mejora.

Todo sucede de forma transparente, desde el núcleo, manteniendo la simplicidad de uso sin sacrificar protección.

Buenas noticias para desarrolladores y sitios profesionales

Para quienes desarrollan soluciones sobre WordPress, esta novedad abre también la puerta a una mejor gestión de la autenticación personalizada, ya que bcrypt es un estándar usado en entornos profesionales. Esto facilita integraciones más seguras con formularios externos, portales de clientes, apps conectadas vía API y más, manteniendo la protección de contraseñas al más alto nivel.

La incorporación de bcrypt en WordPress 6.8 es un paso firme hacia una plataforma más segura y preparada para el futuro. Aunque no sea una mejora que veamos de forma directa desde el frontend, sin duda refuerza uno de los pilares más importantes de cualquier sitio web, la confianza.

Plugins para beneficiarnos del bcrypt en WordPress

Con la llegada de bcrypt como sistema de hash por defecto en WordPress 6.8, se abre una gran oportunidad para mejorar la seguridad de nuestros sitios web sin complicaciones técnicas. Pero como bien sabemos, que algo esté activo en el núcleo no siempre significa que todos nuestros usuarios lo estén aprovechando. Aquí es donde algunos plugins de WordPress pueden marcar la diferencia.

¿Por qué? Porque las contraseñas antiguas siguen almacenadas con el sistema anterior hasta que el usuario las cambia de forma manual. Si queremos acelerar la transición y asegurarnos de que todos los usuarios se beneficien de la nueva capa de protección que ofrece bcrypt, podemos apoyarnos en plugins que obliguen o motiven el cambio de contraseña.

WP Force Password

Este plugin hace justo lo que su nombre indica, obliga a los usuarios a cambiar su contraseña en su siguiente inicio de sesión. Es simple, directo y efectivo. En cuanto un usuario accede, será redirigido a la pantalla para actualizar su clave. Hasta que no lo haga, no podrá continuar navegando por el escritorio o cualquier sección privada del sitio.

Este cambio inmediato nos permite asegurarnos de que, una vez actualizada la contraseña, WordPress utilice bcrypt para generar el nuevo hash.

Es especialmente útil si:

- Hemos tenido un cambio de estructura en nuestro equipo o comunidad.

- Queremos implementar políticas de seguridad más activas.

- Estamos haciendo una limpieza o relanzamiento del sitio.

Su funcionamiento es automático, no requiere configuración avanzada. Una vez instalado y activado, se aplica a los roles que seleccionemos.

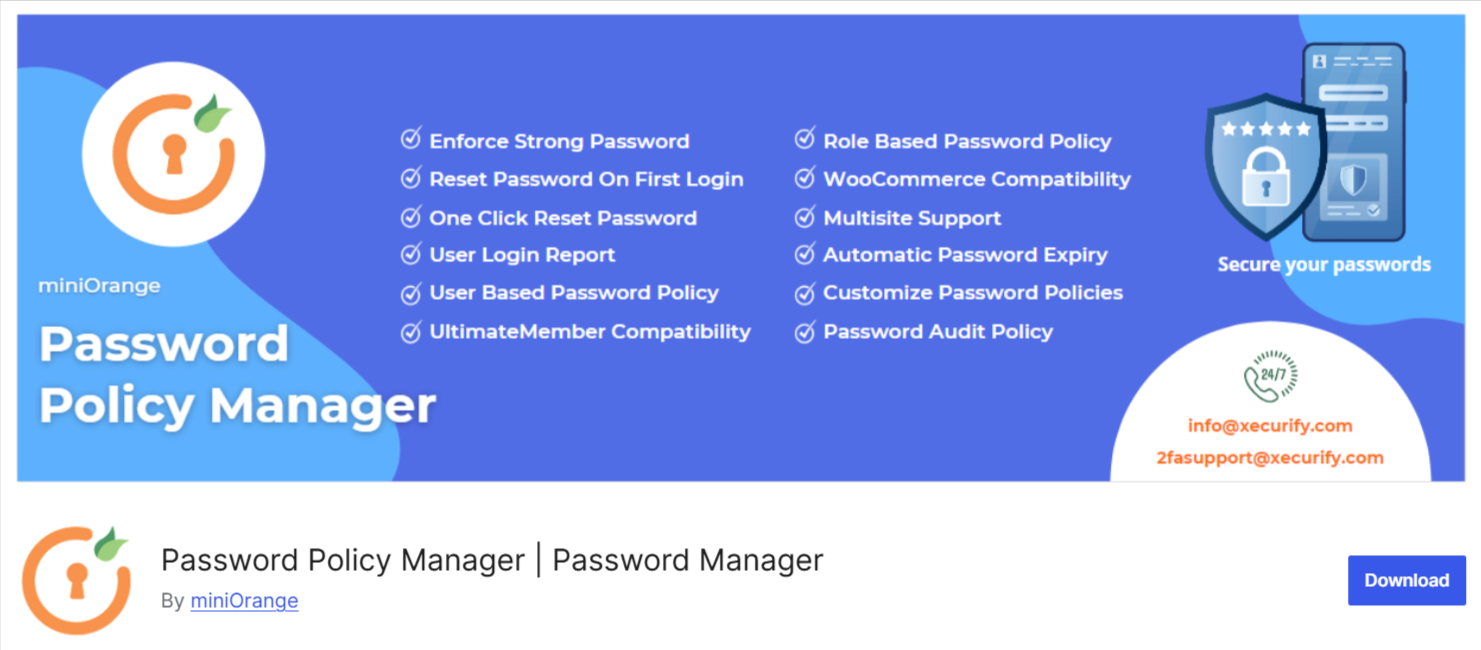

Password Policy Manager

Este tipo de funciones son ideales si queremos que bcrypt no solo se active con una contraseña nueva, sino que además dicha clave cumpla con estándares más exigentes. Es decir, no solo más protegida por el algoritmo, sino también más fuerte desde su base.

Para equipos grandes, sitios de membresía o tiendas con múltiples cuentas administrativas, esta solución nos ofrece el equilibrio perfecto entre seguridad y control.

Si queremos ir un paso más allá y gestionar políticas de contraseñas más robustas, este plugin es una excelente opción. Password Policy Manager permite:

- Forzar el cambio de contraseña al inicio de sesión.

- Establecer reglas de complejidad (mínimo de caracteres, mayúsculas, símbolos, etc.).

- Definir vencimientos de contraseñas (cada 30, 60 o X días).

- Aplicar políticas diferentes según el rol del usuario.

Conclusiones

A lo largo de esta guía, no solo descubrimos qué es bcrypt, sino también por qué se ha convertido en el nuevo estándar para proteger contraseñas en entornos digitales. Y es que en un mundo donde las amenazas evolucionan, no basta con tener una buena contraseña: necesitamos que el sistema que la resguarda sea capaz de resistir los ataques más sofisticados.

bcrypt no es solo otro algoritmo de seguridad. Es una respuesta moderna a un problema muy concreto: el robo masivo de datos y el acceso no autorizado a cuentas. Con su uso de salt, su cost factor ajustable y su resistencia comprobada, nos brinda una defensa sólida que se adapta al paso del tiempo y a la evolución tecnológica.

Por eso, su incorporación en WordPress 6.8 no es una casualidad, es un paso firme hacia un entorno más seguro, tanto para quienes gestionamos sitios como para quienes confían en ellos.

Al final del día, la seguridad no es una opción técnica, es una responsabilidad compartida. Y ahora que WordPress ha puesto de su parte integrando bcrypt en su núcleo, es nuestro turno de asegurarnos de que lo aprovechemos al máximo en nuestros proyectos.

Porque proteger una contraseña es proteger la puerta de entrada a todo lo que construimos en la web. Y con bcrypt, esa puerta ahora es mucho más fuerte.

¿Te ha resultado útil este artículo?

Equipo de soporte WordPress y WooCommerce en Webempresa.